Содержание

Тестирование безопасности | курс «Планеты тестирования»

Кому подойдет этот тренинг?

Занятия рассчитаны на слушателей, которые уже имеют представление о тестировании ПО, но не обладают специализированными знаниями в области информационной безопасности. Обучение подойдет:

- слушателям курсов по тестированию ПО, которые планируют продолжить свое обучение;

- выпускникам курсов и начинающим тестировщикам, которые хотят расширить компетенции в области QA;

- специалистам по тестированию, которые стремятся освоить новое направление.

- Полученные знания слушатели смогут интегрировать в процесс тестирования ПО.

Что нужно знать до начала обучения?

Для продуктивного освоения информации мы рекомендуем ознакомиться с:

- базовыми правилами работы веб-приложений;

- принципами протоколов HTTP/HTTPs;

- основами языка SQL;

- статьей 349 (несанкционированный доступ к компьютерной информации) Уголовного кодекса Республики Беларусь.

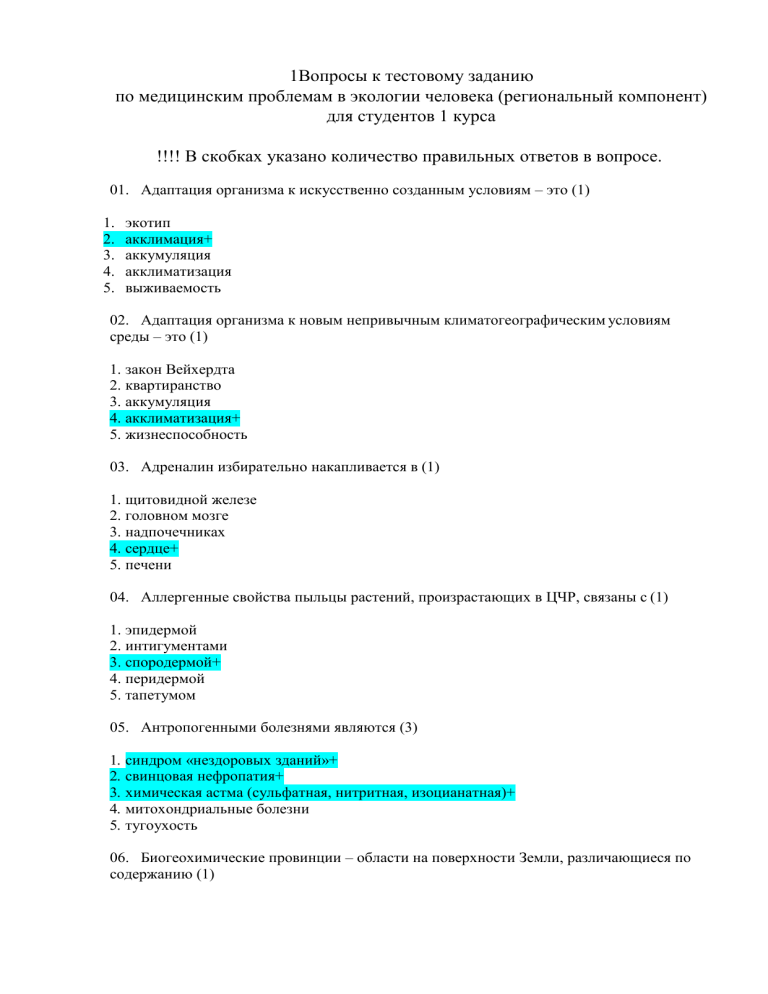

Программа тренинга

Введение в тестирование безопасности ПО

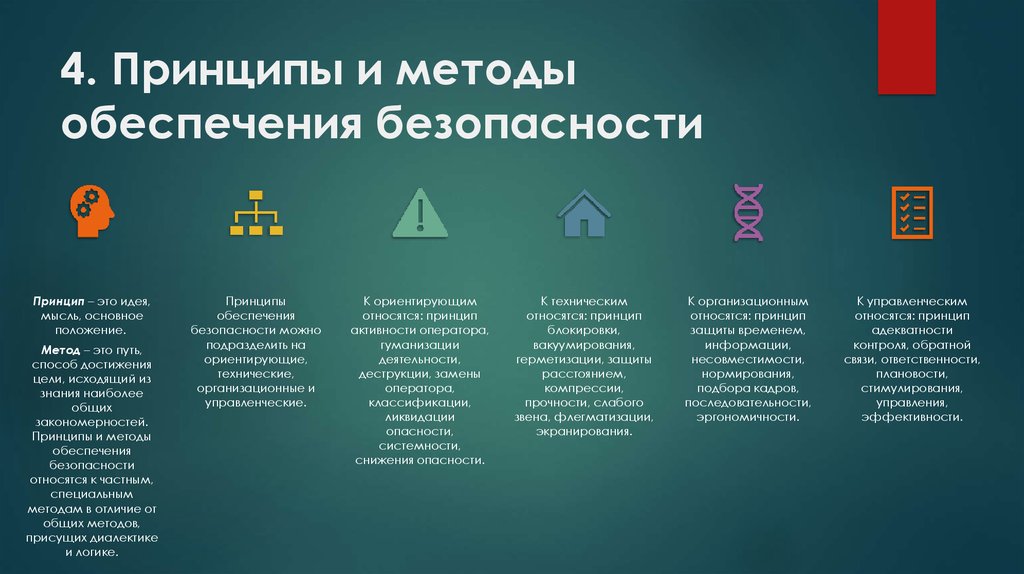

- Принципы безопасности ПО

- Краткие сведения о структуре веб-приложений

- Анализ атак на сервер и на клиента

- Знакомство с наиболее популярными видами атак (на основе международной статистики OWASP Top 10)

Изучение server-side уязвимостей

- SQLi

- Вредоносные файлы

- Практика по поиску SQL

Изучение client-side уязвимостей

- Cross-site scripting (XSS)

- Практика по поиску XSS

Уязвимости механизмов аутентификации и авторизации

- Уязвимости механизмов аутентификации и авторизации

Заключительное занятие

- Разбор финального задания с обзором методов эксплуатации всех уязвимостей

После успешного завершения курса все участники получают именной сертификат об окончании курса,

подлинность которого можно проверить онлайн в Базе

выпускников «Планеты тестирования».

Выпускники с лучшими результатами получают также рекомендательные письма для будущих

работодателей.

О тренере

Тренером является эксперт с богатым опытом в области тестирования безопасности ПО. Этот опыт, обширные знания по теме и позволили создать полезную учебную программу тренинга.

Что вы получите

после окончания курса?

Устойчивые навыки тестирования

Именной сертификат

Скидку 20% на углубленный курс английского QA English Basics

Возможность получения гранта на прохождение квалификационного

курса

Студенты, показавшие отличные результаты, будут отмечены рекомендательными письмами от преподавателя. Это станет полезным дополнением к резюме!

Cделайте первый шаг к успеху прямо сейчас!

Записаться на Тренинг «Тестирование безопасности ПО»

Имя Фамилия*Контактный телефон*Email*Город*

Откуда Вы о нас узнали?

рекомендации знакомыхсоциальные сетичерез поиск в Интернетеувидел(а) рекламу в Интернете

Нажимая на кнопку, вы даете согласие на обработку своих персональных данных и соглашаетесь

с Политикой конфиденциальности

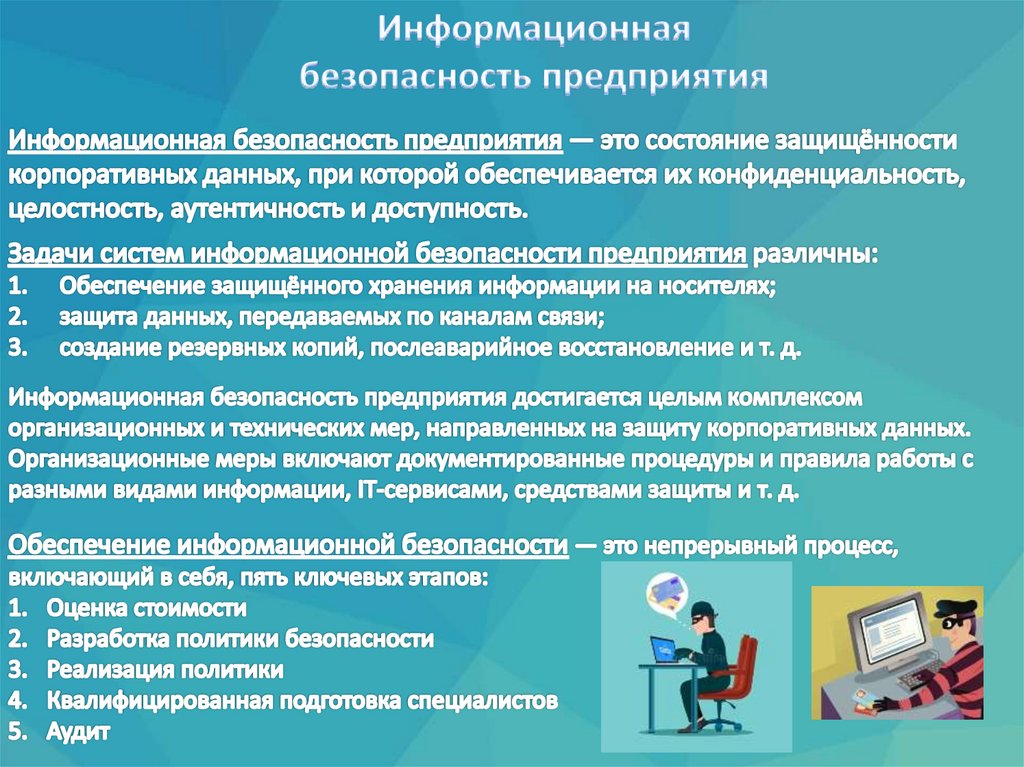

Если безопасность программного обеспечения на низком уровне, любая компания рискует потерять свои данные, обнародовать личную информацию о клиентах, партнерах. В результате кроме испорченной деловой репутации можно получить сотни, миллионы убытков, полностью потерять клиентскую базу.

В результате кроме испорченной деловой репутации можно получить сотни, миллионы убытков, полностью потерять клиентскую базу.

Тестирование безопасности – для чего нужно и в чем заключается?

Сайтам в интернете могут угрожать:

- атаки хакеров,

- вирусы,

- несанкционированный доступ к личным данным.

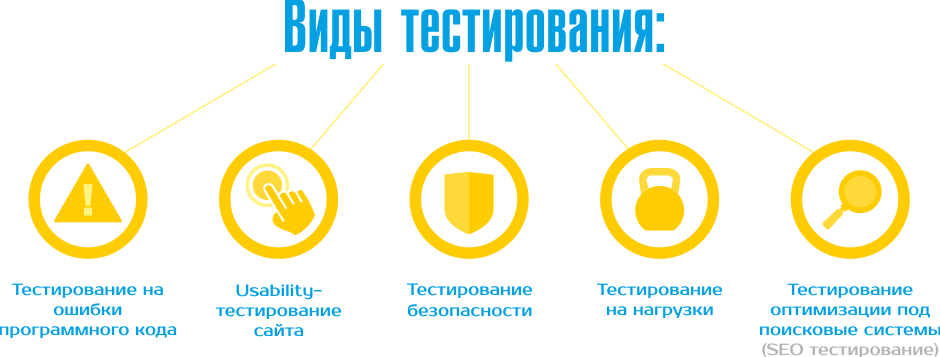

Тестирование безопасности направлено на выявление рисков возникновения тех или иных нарушений в работе ресурса. Отличие процесса в том, что проверку не сможет провести начинающий тестировщик. Если он справится с анализом юзабилити сайта, это не значит, что можно лезть в безопасность программного обеспечения.

На каких принципах основана стратегия анализа уровня защиты интернет-ресурса?

- Конфиденциальность. Есть данные, которые доступны только авторизированным пользователям. Информация на сайте, которую может видеть лишь определенная группа людей.

- Целостность.

Данный принцип основан на доверии к группе пользователей, которые в праве изменять ресурс. Если данные поменяли неправильно, тестировщик должен определить сложность восстановления информации.

Данный принцип основан на доверии к группе пользователей, которые в праве изменять ресурс. Если данные поменяли неправильно, тестировщик должен определить сложность восстановления информации. - Доступность. Чем критичнее интернет-ресурс, тем выше уровень открытости для авторизированных пользователей.

Если защита программного обеспечения мягко говоря хромает, при проверке будет выявлена масса уязвимостей. Наиболее распространенные из них:

- XSS – когда с целью атаки ресурса на его странице, генерированной сервером, выполняют вредоносные для системы скрипты.

- XSRF или CSRF – к ней прибегают, если в HTTP-протоколе есть недостатки. В данном случае злоумышленники выбирают страницу, которой доверяют пользователи, и устанавливает на ней ссылку на вредоносный сайт. При переходе по ссылке становятся доступны платежные данные, пароли, прочая конфиденциальная информация о пользователе;

- Cod injections – чтобы получить доступ к системным ресурсам, недоброжелатели запускают исполняемый код.

Это позволяет вывести ресурс из строя, завладеть конфиденциальными данными;

Это позволяет вывести ресурс из строя, завладеть конфиденциальными данными; - SSI – вставки серверных команд запускают напрямую или вставляют в серверные команды HTML;

- AB – используется, если нужно получить данные о другом пользователе, завладеть его учетной записью.

Подобных примеров множество, это только малая часть уязвимостей, которые могут возникнуть, если попустительски относиться к защите программного обеспечения.

Кто такой тестировщик безопасности и какими знаниями он должен обладать?

В каждой компании данный специалист может называться по-разному. Но от названия должности суть работы не меняется. Главная задача при тестировании безопасности – определение слабых мест, уязвимостей программного обеспечения. Кроме программных продуктов тестировщик оценивает защищенность всей IT-системы. Сюда входят варианты хранения и передачи информации, тестовое окружение, другие составляющие.

Тестировщиков безопасности программного обеспечения нередко называют «белыми» либо этичными хакерами. Как и у любой профессии, здесь есть свои плюсы и минусы. Из преимуществ:

- Высокая заработная плата. Конкретная сумма зависит от возможностей, умений тестировщика. Но сфера достаточно прибыльная.

- Возможность работать в офисе или дома, работать на конкретную компанию, или обслуживать клиентов по принципу аутсорсинга. Это дает выбор проектов тем, кто не любит работать с одним продуктом.

Среди недостатков следует отметить высокие требования к выполнению профессиональных обязанностей. Поскольку владелец интернет-ресурса должен быть уверенным в надежной защите программного обеспечения, безопасности персональных данных пользователей.

Курсы по тестированию – кому и зачем?

Тестирование программного обеспечения – не та специальность, которую можно освоить самостоятельно или с помощью обучающих роликов на ютубе. Даже после получения профессионального образования в данной области имеющийся уровень необходимо регулярно повышать. Наиболее продуктивный способ оставаться востребованным на рынке, осваивать новые техники и инструменты – курсы по тестированию.

Даже после получения профессионального образования в данной области имеющийся уровень необходимо регулярно повышать. Наиболее продуктивный способ оставаться востребованным на рынке, осваивать новые техники и инструменты – курсы по тестированию.

Серьезные требования к тестировщикам обусловлены быстрыми изменениями в данной области. Программы часто меняются, дорабатываются. А взломщики не дремлют, постоянно разрабатывая новые способы взломать сайт. Поэтому специалист должен:

- регулярно мониторить на наличие уязвимостей не только сам продукт, но и проверять безопасность его окружения;

- постоянно отслеживать, соответствуют ли предпринимаемые меры стандартам безопасности;

- при выявлении дефектов оценивать их серьезность;

- грамотно составлять тестовую документацию по результатам тестирования безопасности программного обеспечения.

Сложно освоить профессию с нуля, ни на много проще совершенствовать базовые знания. Наиболее эффективный способ – пройти курсы по тестированию. Учебный центр «Планета тестирования» предоставляет обучающие программы с командой опытных преподавателей.

Наиболее эффективный способ – пройти курсы по тестированию. Учебный центр «Планета тестирования» предоставляет обучающие программы с командой опытных преподавателей.

На курсах можно начать обучение с базы:

- разработка ПО, этапы, жизненный цикл;

- возможные дефекты;

- тестовая документация, разновидности, правила составления;

- уровни тестирования.

На занятиях даются ключевые для тестировщика знания – виды кибератак, анализ защищенности программного обеспечения, особенности уязвимостей системы. Рассматриваются нюансы каждой составляющей:

- криптография,

- шифрование,

- сетевые технологии,

- языки разметки и пр.

Для тех, кто хочет освоить профессию тестировщика безопасности, курсов в учебном центре будет достаточно. Программы разработаны с учетом подготовленности слушателей, имеющегося уровня профессионализма.

Защита программного обеспечения – одна из главных задач любой компании. Это не тот вопрос, на котором стоит экономить и надеяться на удачу. Поэтому большинство представителей бизнеса предпочтут опытного тестировщика, которому можно доверить безопасность программного обеспечения компании.

Это не тот вопрос, на котором стоит экономить и надеяться на удачу. Поэтому большинство представителей бизнеса предпочтут опытного тестировщика, которому можно доверить безопасность программного обеспечения компании.

Показать еще

Новый видео курс – Тестирование безопасности веб-приложений

Добрый день, друзья!

Сегодня мы с приятными новостями для всех, кого интересует тема защищенности веб-приложений – на ITVDN опубликован новый курс “Тестирование безопасности веб-приложений”.

Данный курс объединяет в себе теорию и практику. Вы познакомитесь с основами тестирования безопасности веб-приложений и некоторыми наиболее распространенными уязвимостями, присущими современным веб-приложениям, научитесь использовать различные специализированные инструменты для выявления уязвимостей и приобретете знания для устранения и предотвращения таких уязвимостей в веб-приложениях.

По итогу курса вы сможете самостоятельно и полноценно выполнять задачи тестировщика безопасности веб-приложений на проекте.

Автор курса – Андрей Гриценко, Application Security Engineer. Более 25 лет опыта работы в IT – в основном в банковском секторе, – в том числе 11 лет опыта на руководящих должностях, 4 года опыта в оценке безопасности приложений и тестировании ПО (ручном и автоматизированном) с тесным взаимодействием с командами разработчиков.

Более 25 лет опыта работы в IT – в основном в банковском секторе, – в том числе 11 лет опыта на руководящих должностях, 4 года опыта в оценке безопасности приложений и тестировании ПО (ручном и автоматизированном) с тесным взаимодействием с командами разработчиков.

В записанных видео уроках автор делится эффективными техниками тестирования безопасности, которые актуальны и востребованы на сегодняшний день.

Продолжительность курса – 8 часов 30 минут.

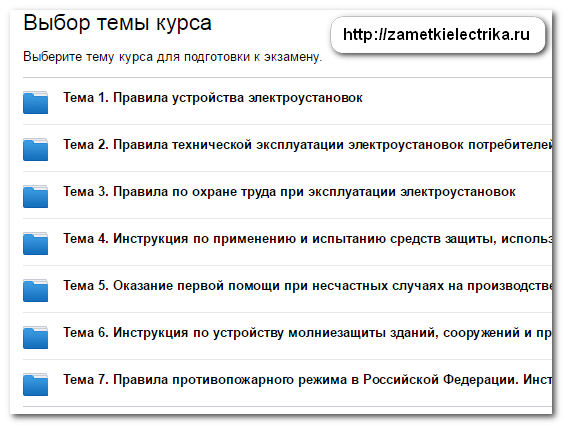

Структура курса:

- Теория безопасности веб-приложений.

- Основы XSS.

- SQL инъекции.

- Аутентификация и контроль доступа.

- Небезопасные прямые указатели на объекты.

- Неправильная конфигурация безопасности.

- CSFR. Подделка межсайтовых запросов.

- Тестирование уязвимостей в компонентах.

- Конфиденциальность данных. Тестирование утечек.

- Непроверенные перенаправления и пересылки.

- Стратегия тестирования безопасности.

Чему вы научитесь на данном курсе:

- Понимать основы безопасности веб-приложений

- Тестировать и выявлять уязвимости межсайтового выполнения скриптов (XSS)

- Тестировать и выявлять уязвимости SQL-инъекций

- Тестировать и выявлять уязвимости аутентификации и контроля доступа

- Тестировать и выявлять уязвимости IDOR (прямые указатели на объекты)

- Тестировать и выявлять уязвимости конфигураций веб-приложений

- Тестировать и выявлять уязвимости подделки межсайтовых запросов (CSRF)

- Тестировать и выявлять уязвимости в компонентах и библиотеках веб-приложений

- Тестировать и выявлять уязвимости утечки конфиденциальных данных

- Выявлять фишинговые атаки и настраивать политики CORS

- Планировать и выполнять деятельность по тестированию безопасности.

Предварительные требования

Для успешного прохождения курса вам понадобиться знание модели сетевого взаимодействия, понимание и знание любого языка программирования, общее понимание JavaScript, знание SQL. Будет плюсом знание Testing (виды тестирования, принципы тест-дизайна, тестовые артефакты, уровни тестирования, требования).

Смотрите первый урок в свободном доступе. Курс уже доступен на нашем сайте в полном объеме – к каждому уроку есть практические задания, опорный конспект и онлайн тесты для более глубокого усвоения материала. Если у вас есть активная подписка, вы можете посмотреть его прямо сейчас.

Если у вас есть активная подписка, вы можете посмотреть его прямо сейчас.

Курс записан на русском языке, однако сам автор живет и работает в Украине над украинскими проектами.

Курс входит в комплексную программу подготовки по специальности QA.

SEC560: Курс корпоративного тестирования на проникновение

SEC560 готовит вас к проведению успешного тестирования на проникновение для современного предприятия, включая локальные системы, Azure и Azure AD. Вы изучите методологию и методы, используемые реальными тестировщиками на проникновение в крупных организациях для выявления и использования уязвимостей в масштабе и демонстрации реальных бизнес-рисков для вашей организации. Материал курса дополняется более чем 30 практическими лабораторными упражнениями, завершающимися интенсивным практическим упражнением Capture-the-Flag, в котором вы проведете тест на проникновение в выбранную целевую организацию и продемонстрируете полученные знания.

Авторы курса:

Что вы изучитеУчебный планСертификацияПредварительные требованияТребования к ноутбуку Заявление автораОбзорыОбучение и цены

Как специалист по кибербезопасности вы несете уникальную ответственность за выявление и понимание уязвимостей вашей организации и усердную работу по их устранению до того, как злоумышленники нападут. Вы готовы? SEC560, флагманский курс SANS по тестированию на проникновение, полностью готов к решению этой задачи.

В SEC560 вы узнаете, как планировать, готовить и проводить тест на проникновение на современном предприятии. Используя новейшие инструменты тестирования на проникновение, вы будете выполнять обширные практические лабораторные упражнения, чтобы изучить методологию опытных злоумышленников и отработать свои навыки. После этого вы сможете взять то, чему научились на этом курсе, в свой офис и сразу же применить его.

Этот курс предназначен для повышения квалификации тестировщиков на проникновение и расширения их набора навыков. Курс также предназначен для обучения системных администраторов, защитников и других специалистов в области безопасности, чтобы понять мышление и методологию современного злоумышленника. Каждой организации нужны квалифицированные специалисты по информационной безопасности, которые могут найти уязвимости и смягчить их последствия, и весь этот курс специально разработан, чтобы подготовить вас к этой роли. И у нападающих, и у защитников одна и та же цель: не допустить настоящих плохих парней.

Курс также предназначен для обучения системных администраторов, защитников и других специалистов в области безопасности, чтобы понять мышление и методологию современного злоумышленника. Каждой организации нужны квалифицированные специалисты по информационной безопасности, которые могут найти уязвимости и смягчить их последствия, и весь этот курс специально разработан, чтобы подготовить вас к этой роли. И у нападающих, и у защитников одна и та же цель: не допустить настоящих плохих парней.

Изучая SEC560, вы научитесь:

- правильно планировать и готовиться к корпоративному тесту на проникновение лучшие в своем классе инструменты для определения систем и целей, которые могли быть пропущены другими инструментами и методами

- Выполнение безопасного и эффективного подбора пароля для получения начального доступа к целевой среде или для более глубокого проникновения в сеть

- Использовать целевые системы несколькими способами для получения доступа и измерения реального бизнес-риска

- Выполнять обширную пост-эксплуатацию для дальнейшего проникновения в сеть

- Использовать методы повышения привилегий для повышения уровня доступа в системах Windows или Linux или в домене Microsoft Windows

- Выполнение задач внутренней разведки и ситуационной осведомленности для выявления дополнительных целей и путей атаки

- Выполнение бокового движения и поворота для дальнейшего расширения доступа к организации и выявления рисков, пропущенных сканированием поверхности

- Взламывать пароли с использованием современных инструментов и методов для расширения или эскалации доступа

- Использовать несколько сред управления и контроля (C2, C&C) для управления и ограбления скомпрометированных хостов

- Атака на домен Microsoft Windows, используемый большинством организаций

- Выполнение нескольких атак Kerberos , включая атаки Kerberoasting, Golden Ticket и Silver Ticket

- Проведение разведки Azure

- Выполнение атак распылением пароля Azure Active Directory (AD)

- Выполнять команды в Azure, используя скомпрометированные учетные данные

- Разрабатывать и предоставлять высококачественные отчеты

SEC560 предназначен для того, чтобы вы были готовы к проведению полномасштабного, важного теста на проникновение, и в конце курса вы будете сделать именно это. После того, как вы наработаете свои навыки в комплексных и сложных лабораторных работах, курс завершится окончательным сценарием тестирования на проникновение в реальном мире. Вы проведете сквозное тестирование на проникновение, применяя знания, инструменты и принципы, полученные на протяжении всего курса, по мере того, как вы будете обнаруживать и использовать уязвимости в реальной целевой организации.

После того, как вы наработаете свои навыки в комплексных и сложных лабораторных работах, курс завершится окончательным сценарием тестирования на проникновение в реальном мире. Вы проведете сквозное тестирование на проникновение, применяя знания, инструменты и принципы, полученные на протяжении всего курса, по мере того, как вы будете обнаруживать и использовать уязвимости в реальной целевой организации.

Вы сможете

- Разработать индивидуальные рамки и правила участия в проектах тестирования на проникновение, чтобы обеспечить целенаправленность, четкость и безопасность работы

- Проведение подробной разведки с использованием метаданных документов, поисковых систем , и другие общедоступные источники информации для получения технического и организационного понимания целевой среды

- Используйте инструмент сканирования Nmap для проведения комплексной проверки сети, сканирования портов, снятия отпечатков операционной системы и сканирования версий для разработки карты целевых сред

- Выберите и правильно выполните сценарии Nmap Scripting Engine для извлечения подробной информации из целевых систем

- Проанализируйте выходные данные инструментов сканирования, чтобы вручную проверить результаты и выполнить устранение ложных срабатываний с помощью инструментов Netcat и инструментов для создания пакетов Scapy

- Используйте команду Windows и Linux линии для грабежа целевых систем для получения жизненно важной информации, которая может способствовать общему прогрессу тестирования на проникновение, установить опорные точки для более глубокой компрометации и помочь определить бизнес-риски

- Настройте инструмент эксплуатации Metasploit для сканирования, эксплуатации и последующего подробного анализа целевой среды

- Выполнение атак Kerberos, включая атаки Kerberoasting, Golden Ticket и Silver Ticket

- Используйте Mimikatz для выполнения атак доминирования домена, таких как Golden Злоупотребление билетами, DCSync и др.

- Перейти от позиции в сети без проверки подлинности к доступу к домену с проверкой подлинности и сопоставить путь атаки по всему домену

- Атаковать Azure AD и использовать доминирование домена для локальной интеграции

Выводы для бизнеса

SEC560 отличается от других курсов по тестированию на проникновение несколькими важными аспектами —

- Он предлагает углубленное техническое превосходство наряду с ведущими в отрасли методологиями для проведения ценных тестов на проникновение.

- Мы углубимся в арсенал инструментов с помощью многочисленных практических упражнений, которые демонстрируют тонкие, менее известные и недокументированные функции, полезные для профессиональных тестировщиков на проникновение и этичных хакеров.

- Мы обсудим, как инструменты взаимодействуют друг с другом в общем процессе тестирования. Вместо того, чтобы просто использовать кучу инструментов и играть с ними, мы анализируем, как использовать информацию из одного инструмента, чтобы получить максимальную отдачу от следующего инструмента.

- Мы фокусируемся на рабочем процессе профессиональных тестировщиков на проникновение, продвигаясь шаг за шагом и обсуждая наиболее эффективные средства для выполнения проектов.

- В разделах курса рассматриваются распространенные ловушки, возникающие при тестировании на проникновение, предлагаются реальные стратегии и тактики, позволяющие избежать этих проблем и максимально повысить качество результатов тестирования.

- Мы расскажем о нескольких способах экономии времени, основанных на многолетнем опыте реальных тестировщиков на проникновение и хакеров. Есть задачи, которые могут занять часы или дни, если вы не знаете маленькие секреты, которые мы раскрываем, которые позволят вам преодолеть проблему за считанные минуты.

- Курс подчеркивает образ мышления успешных тестировщиков на проникновение и хакеров, который включает в себя уравновешивание часто противоречащих друг другу сил нестандартного мышления, методичное устранение неполадок, тщательное взвешивание рисков, следование проверенному временем процессу, тщательное документирование результатов и создание высокой -качественный окончательный отчет, который получает одобрение руководства и технических специалистов.

- Мы анализируем, как тестирование на проникновение должно вписываться в комплексную программу корпоративной информационной безопасности.

- Мы ориентируемся на ручное тестирование современных организаций, многие из которых используют Azure AD для управления идентификацией.

Что вы получите

- Доступ к виртуальной учебной лаборатории с более чем 30 углубленными лабораторными работами все лаборатории

- Доступ к аудиозаписи курса, чтобы помочь вам запомнить важные уроки тестирования на проникновение в сеть

- Шпаргалки с подробным описанием профессионального использования Metasploit, Netcat и др.

Обзор

В этом разделе курса вы приобретете навыки, необходимые для проведения лучшего в своем классе высокоэффективного теста на проникновение.

Мы подробно расскажем о том, как создать инфраструктуру тестирования на проникновение, включающую все оборудование, программное обеспечение, сетевую инфраструктуру и инструменты, которые вам понадобятся для проведения качественных тестов на проникновение, с конкретными рекомендациями по низкой стоимости для вашего арсенала. Затем мы расскажем о том, как сформулировать объем пентеста и правила взаимодействия, которые настроят вас на успех, включая ролевую игру. Мы также углубимся в разведывательную часть теста на проникновение, охватив новейшие инструменты и методы.

Мы подробно расскажем о том, как создать инфраструктуру тестирования на проникновение, включающую все оборудование, программное обеспечение, сетевую инфраструктуру и инструменты, которые вам понадобятся для проведения качественных тестов на проникновение, с конкретными рекомендациями по низкой стоимости для вашего арсенала. Затем мы расскажем о том, как сформулировать объем пентеста и правила взаимодействия, которые настроят вас на успех, включая ролевую игру. Мы также углубимся в разведывательную часть теста на проникновение, охватив новейшие инструменты и методы.В этом разделе курса представлены практические лабораторные упражнения для изучения целевой среды, организации, сети, инфраструктуры и пользователей. В этом разделе курса также рассматривается жизненно важная задача составления карты поверхности атаки целевой среды путем создания полного списка машин, учетных записей и потенциальных уязвимостей. Мы рассмотрим некоторые из наиболее полезных инструментов сканирования, доступных сегодня в свободном доступе, и запустим их в многочисленных практических лабораториях, чтобы помочь понять наиболее эффективный способ использования каждого инструмента.

Мы расскажем о жизненно важных методах снижения ложноположительных результатов, чтобы вы могли сосредоточить свои выводы на значимых результатах и избежать ложных срабатываний. И мы рассмотрим лучшие способы безопасного и эффективного сканирования.

Мы расскажем о жизненно важных методах снижения ложноположительных результатов, чтобы вы могли сосредоточить свои выводы на значимых результатах и избежать ложных срабатываний. И мы рассмотрим лучшие способы безопасного и эффективного сканирования.Упражнения

- Сформулирование эффективного объема и правил взаимодействия

- Linux для тестеров ручки

- Reconnaissance и Osint

- NMAP

- Masscan

- Advanced NMAP USAGE, Eyewitness и NetCat для Plor For For For For For For For For For For For For For For For For For For For For For For For For For For For For For For For For For Tests 9002

- Мышление профессионального пен-тестера

- Создание инфраструктуры пен-тестов мирового класса

- Создание эффективных областей применения пен-тестов и правил участия

- Разведка целевой организации, инфраструктуры и пользователей

- Советы по превосходному сканированию

- Сканирование версий с помощью Nmap

- Сокращение ложноположительных результатов Отпечатки ОС, углубленное сканирование версий, Netcat для пентестеров и EyeWitness

- Углубленное изучение Nmap: механизм сценариев Nmap

org/Question» data-v-9532958a=»»>- Начальный доступ с угадыванием пароля и распылением с помощью Hydra

- Эксплуатация с помощью Metasploit и Meterpreter Shell

- Командование и управление Sliver и Teammates

- Использование [PowerShell] Empire для пост-эксплуатации C90 Payload

Платформы

- Ремень безопасности GhostPack

- Получение начального доступа

- Угадывание пароля, распыление и подстановка учетных данных

- Эксплуатация и категории эксплойтов

- Эксплуатация сетевых служб и использование Meterpreter

- Среды управления и контроля и выбор подходящей

- Использование Adversary Emulation и Red Team Framework, Sliver

- Постэксплуатация с помощью [PowerShell] Empire

- 0 Генерация полезной нагрузки в Metasploit и Sliver

- После эксплуатации

- Предполагаемое тестирование взлома

- Ситуационная осведомленность в Linux и Windows

- Извлечение полезной информации со взломанного хоста Windows с помощью ремня безопасности

- Privilege Escalation on Windows

- Domain Mapping and Exploitation with BloodHound

- Practical Persistence

- Metasploit PsExec, Hash Dumping, and Mimikatz Kiwi Credential Harvesting

- Password Cracking with John the Ripper and Hashcat

- Attacking Nearby Clients with Responder

- Методы и приемы повышения привилегий в Windows и Linux

- Определение путей атаки с помощью BloodHound

- Сохранение и поддержание доступа

- Советы по атакам на пароли

- Извлечение хэшей и манипулирование ими из Windows, Linux и других систем

- Извлечение хэшей и паролей из памяти с помощью Mimikatz Kiwi

- Эффективный взлом паролей с помощью John the Ripper и Hashcat

- 0

- 0

- 0

- 0 Отравление Разрешение имени многоадресной рассылки с ответчиком

- Боковое перемещение и выполнение команд удаленно с помощью WMIC и путем создания вредоносных служб

- The Impacket Framework

- Передача хэша

- Обход технологии управления приложениями, встроенной в функции Windows

- Существующая сводка через SSH Сеанс Meterpreter

- Боковое перемещение

- Удаленный запуск команд

- Атака и злоупотребление сетевыми протоколами с помощью Impacket

- Антивирус и уклонение от средств защиты

- Обход контроля приложений с помощью встроенных функций Windows

- Внедрение релейной переадресации портов через SSH для беспощадных сводок

- Сводка через целевые среды с C2

- Эффективная отчетность и деловая коммуникация

- Атака Kerberoast для повышения привилегий домена

- Доминирование домена и извлечение хэша пароля из взломанного контроллера домена

- Выявление уязвимостей и атака на службы сертификации Active Directory (AD CS)

- Серебряные билеты для Persistence 90 20 и Eva Атаки с помощью билетов для сохранения

- Azure Reconnaissance и распыление паролей

- Выполнение команд в Azure с использованием скомпрометированных учетных данных

- Протокол аутентификации Kerberos

- Kerberoasting для эскалации привилегий доменов и доступа к атаку

- Дополнительные атаки Kerberos, включая Skeleton Key, Over-Pass-the-Hash и Pass-the-Ticket

- Эффективная эскалация привилегий доменов

- Azure и Azure AD Reconnaissance

- Azure Password Attacks Attacks и распыление

- Понимание разрешений Azure

- . живой раздел представляет собой кульминацию курса корпоративного тестирования на проникновение. Вы примените все навыки, полученные в ходе курса, в комплексном практическом упражнении, в ходе которого вы проведете реальный тест на проникновение в тестовую целевую среду. Мы предоставим объем и правила участия, а вы будете работать над достижением своей цели, чтобы определить, подвергается ли риску информация, позволяющая установить личность целевой организации. В качестве последнего шага в подготовке к проведению тестов на проникновение вы дадите рекомендации по устранению выявленных вами рисков.

Упражнения

- Комплексная лаборатория, применяющая то, что вы изучили на протяжении всего курса

- Моделирование теста на проникновение против целевой среды

Темы

- Применение испытаний на проникновение и этика.

для поиска уязвимостей и путей проникновения

для поиска уязвимостей и путей проникновения - Эксплуатация для получения контроля над целевыми системами

- Пост-эксплуатация для определения бизнес-рисков

- Беспощадный поворот

- Анализ результатов для понимания бизнес-рисков и разработки корректирующих действий

- Всеобъемлющее планирование пентеста, определение масштаба и разведка

- Углубленное сканирование и использование, пост-эксплуатация и поворот

- Углубленные атаки на пароли

- SEC504: Хакерские инструменты, методы, эксплойты и обработка инцидентов

- SEC542: Тестирование на проникновение веб-приложений и этический взлом

- SEC660: Расширенное тестирование на проникновение, написание эксплойтов и этичный взлом

- SEC565: Операции Red Team и эмуляция злоумышленника

- SEC542: Тестирование на проникновение веб-приложений и этичный взлом

- SEC588: Тестирование на проникновение в облако

- SEC575: Безопасность мобильных устройств и этичный взлом

- x64-совместимый процессор с тактовой частотой 2,0 ГГц или выше

- Минимум 8 ГБ ОЗУ, рекомендуется 16 ГБ или выше 10

- 4 курса

- 8 часов

- Уровень IQ доступен

Получите свой IQ навыка - 3 курса

- 6 часов

- 10-дневная бесплатная пробная версия

- Доступ к основной библиотеке

- Оценка навыков и ролей

- Пути и каналы обучения

- Все по стандарту плюс:

- Расширенный доступ к библиотеке

- Доступ к библиотеке сертификации

- Интерактивные курсы и проекты

- Доступ к тысячам видеороликов для развития важных навыков

- Предоставьте до 10 пользователей доступ к тысячам видеокурсов

- Практика и применение навыков с интерактивными курсами и проектами

- Просмотр данных о навыках, использовании и тенденциях для ваших команд

- Подготовка к сертификации с помощью ведущих в отрасли практических экзаменов

- Оценка уровня владения навыками и ролями

- Согласуйте обучение с вашими целями с помощью путей и каналов

Обзор

Этот раздел курса включает в себя атаки с подбором пароля, которые являются обычным способом для тестировщиков на проникновение и злоумышленников, чтобы получить первоначальный доступ и перемещаться по сети. Этот полный действий раздел завершается еще одним распространенным способом получения первоначального доступа: эксплуатацией. Мы обсудим множество способов использования эксплойтов для получения доступа или повышения привилегий, а затем рассмотрим, как эти эксплойты упаковываются в такие фреймворки, как Metasploit и его мощный Meterpreter. Вы подробно узнаете, как использовать Metasploit и Meterpreter для компрометации целевых сред. После того, как вы успешно взломали целевую среду, тестирование на проникновение становится еще более захватывающим, поскольку вы выполняете пост-эксплуатацию, собирая информацию со взломанных машин и переключаясь на другие системы в вашей области. В этом разделе мы обсудим распространенный современный стиль тестирования на проникновение, предполагаемое нарушение, при котором первоначальный доступ предоставляется тестерам для обеспечения скорости и эффективности. Независимо от того, получают ли тестировщики доступ сами или доступ предоставляется, тестировщики теперь выявляют риски, которые не видны на поверхности. Мы рассмотрим фреймворки C2 и как выбрать правильный для вас. В рамках этого мы будем использовать Sliver и Empire и исследовать их возможности для использования в эффективном тесте на проникновение. Мы обсудим следующий этап теста на проникновение и ситуационную осведомленность как в Windows, так и в Linux.

Независимо от того, получают ли тестировщики доступ сами или доступ предоставляется, тестировщики теперь выявляют риски, которые не видны на поверхности. Мы рассмотрим фреймворки C2 и как выбрать правильный для вас. В рамках этого мы будем использовать Sliver и Empire и исследовать их возможности для использования в эффективном тесте на проникновение. Мы обсудим следующий этап теста на проникновение и ситуационную осведомленность как в Windows, так и в Linux.

Упражнения

Темы

Обзор

еще более ударопрочный тест на проникновение. Часть пост-эксплуатации включает сброс паролей, где мы будем выполнять извлечение паролей в открытом виде с помощью Mimikatz и взлом паролей. Мы также рассмотрим постоянство, чтобы помочь вам сохранить доступ к скомпрометированным хостам, которые переживают перезагрузку или выход пользователя из системы. Вы познакомитесь с современными инструментами и методами для выполнения более эффективных атак взлома, которые расширят или улучшат ваш доступ в целевой среде. Мы рассмотрим мощный BloodHound, который позволит нам наметить пути атаки, чтобы добраться до важных целей. Этот раздел завершается Responder, инструментом для получения хэшей паролей и ретрансляции.

Exercises

Темы

Обзор

В этом разделе курса подробно рассматривается перемещение по целевой среде. Когда злоумышленники получают доступ к сети, они перемещаются, поэтому вы изучите те же методы, которые используются современными злоумышленниками и тестировщиками на проникновение. Вы начнете с ручного выполнения методов, используемых для бокового перемещения, а затем перейдете к автоматизации с использованием мощного набора инструментов Impacket для использования и злоупотребления сетевыми протоколами. Мы рассмотрим сетевую аутентификацию Windows, а вы проведете атаку с передачей хеша, чтобы перемещаться по сети, не зная пароля скомпрометированной учетной записи.

Упражнения

Темы

0

org/Question» data-v-9532958a=»»>Обзор

Этот раздел курса посвящен типичным стратегиям бокового движения AD. Вы получите глубокое понимание того, как работает Kerberos и каковы возможные векторы атак, включая атаки Kerberoasting, Golden Ticket и Silver Ticket. Вы будете использовать учетные данные, найденные во время теста на проникновение в целевую среду, чтобы извлечь все хэши из скомпрометированного контроллера домена. Мы рассмотрим один из самых полезных новых методов повышения привилегий из-за уязвимостей в службах сертификатов Active Directory (AD CS). Получив полные привилегии в локальном домене, мы затем обратим внимание на облако и рассмотрим принципы и стратегии атак Azure. Интеграция Azure AD с локальным доменом предоставляет интересные варианты атак, которые будут связаны с атаками доминирования домена, которые мы видели ранее в разделе курса.

Упражнения

Темы

19. для Persistence

для Persistence

Сертификация GIAC Penetration Tester подтверждает право практикующего специалиста

умение правильно проводить тест на проникновение, используя лучшие практики

приемы и методики. Обладатели сертификата GPEN имеют

знания и навыки для проведения эксплойтов и участия в детальных

разведки, а также использовать процессно-ориентированный подход к

проекты тестирования на проникновение.

Дополнительные сведения о сертификации

Предлагается флагманский курс тестирования на проникновение SEC560 Институтом SANS. Ожидается, что участники будут иметь практические знания о TCP/IP и базовые знания о командных строках Windows и Linux до того, как они придут на занятия. Хотя SEC560 является технически подробным, важно отметить, что для прохождения курса НЕ требуются знания в области программирования.

Ожидается, что участники будут иметь практические знания о TCP/IP и базовые знания о командных строках Windows и Linux до того, как они придут на занятия. Хотя SEC560 является технически подробным, важно отметить, что для прохождения курса НЕ требуются знания в области программирования.

Курсы, ведущие к SEC560:

Курсы, которые являются хорошим продолжением SEC

- 3:

- 3

- 3

ВАЖНО: ПРИНЕСИТЕ СОБСТВЕННЫЙ НОУТБУК С WINDOWS

может напрямую подключаться к сети мастерских, которую мы создадим. Студенты несут ответственность за правильную настройку системы со всеми драйверами, необходимыми для подключения к сети Ethernet.

Студенты несут ответственность за правильную настройку системы со всеми драйверами, необходимыми для подключения к сети Ethernet.

Некоторые упражнения курса основаны на Windows, а другие сосредоточены на Linux. Для занятий требуется VMware Workstation Player. Если вы планируете использовать Mac, убедитесь, что у вас есть VMware Fusion. Примечание. Системы Apple, использующие процессор M1, в настоящее время не могут выполнять необходимую виртуализацию и не могут использоваться для этого курса.

Требования к дисковому пространству

Курс включает два файла образа VMware: виртуальную машину Windows 10 (ВМ) и Slingshot Linux. Для этих виртуальных машин вам потребуется не менее 60 ГБ свободного места в вашей системе.

VMware

Вы будете использовать VMware для одновременного запуска виртуальных машин Windows 10 и Slingshot Linux при выполнении упражнений в ходе курса. Виртуальные машины поставляются со всеми инструментами, необходимыми для выполнения лабораторных упражнений.

Мы предоставим вам USB-накопитель с инструментами для атак, с которыми вы сможете поэкспериментировать во время курса и сохранить для дальнейшего анализа. Мы также предоставим образ Linux со всеми предустановленными инструментами, который работает в VMware.

Пользователи Windows и Linux: у вас должен быть установлен бесплатный или коммерческий VMware Workstation Player 16 или более поздней версии, прежде чем вы придете на занятия. Вы можете скачать VMware Workstation Player бесплатно здесь.

Пользователи Mac: вам потребуется VMware Fusion 12 (или более поздней версии) или бесплатный VMware Fusion Player 12 или более поздней версии, установленный на вашем Mac перед занятием. Вы можете скачать бесплатный проигрыватель VMware Fusion Player здесь.

Virtualbox и другие продукты виртуализации: Хотя это может работать в процессе обучения, официально это не поддерживается. Если вы решите использовать это программное обеспечение, вы будете нести ответственность за настройку виртуальных машин для работы в целевом диапазоне. Кроме того, установка как VMware, так и Virtualbox иногда может вызывать проблемы с сетью. Мы рекомендуем устанавливать только одну технологию виртуализации.

Кроме того, установка как VMware, так и Virtualbox иногда может вызывать проблемы с сетью. Мы рекомендуем устанавливать только одну технологию виртуализации.

Обязательные аппаратные требования к портативному компьютеру

Во время упражнения «Захват флага» вы подключитесь к одной из самых враждебных сетей на Земле! Ваш ноутбук может быть атакован. Не храните конфиденциальные данные в системе. SANS не несет ответственности за вашу систему, если кто-то в ходе курса атакует ее в мастерской.

Взяв с собой подходящее снаряжение и подготовившись заранее, вы сможете получить максимум от того, что увидите и узнаете, а также получите массу удовольствия.

Если у вас есть дополнительные вопросы о характеристиках ноутбука, обращайтесь по адресу [email protected].

«Все специалисты по безопасности должны понимать современные тактики и принципы атак. Как защитник, специалист по реагированию на инциденты или судебный аналитик, важно понимать последние атаки и образ мышления злоумышленника. , и другие специалисты по наступательной безопасности изучат инструменты и методы, чтобы повысить результативность и эффективность своей работы. Как ведущий автор этого курса, я горжусь тем, что могу поделиться своим многолетним опытом в области безопасности (как наступательного, так и оборонительного), а также сетевого /опыт системного администрирования к курсу Мы стремимся предоставить ценный, высокоэффективный курс по тестированию на проникновение, предназначенный для обучения опытных пен-тестеров новым советам, помощи в подготовке новых тестировщиков на проникновение и предоставления справочной информации всем, кто имеет дело с тестировщиками на проникновение, Red Teams или даже злонамеренных злоумышленников. Мне лично нравится преподавать этот курс и делиться с вами своим опытом и примерами из реальной жизни». — Тим Медин

Как защитник, специалист по реагированию на инциденты или судебный аналитик, важно понимать последние атаки и образ мышления злоумышленника. , и другие специалисты по наступательной безопасности изучат инструменты и методы, чтобы повысить результативность и эффективность своей работы. Как ведущий автор этого курса, я горжусь тем, что могу поделиться своим многолетним опытом в области безопасности (как наступательного, так и оборонительного), а также сетевого /опыт системного администрирования к курсу Мы стремимся предоставить ценный, высокоэффективный курс по тестированию на проникновение, предназначенный для обучения опытных пен-тестеров новым советам, помощи в подготовке новых тестировщиков на проникновение и предоставления справочной информации всем, кто имеет дело с тестировщиками на проникновение, Red Teams или даже злонамеренных злоумышленников. Мне лично нравится преподавать этот курс и делиться с вами своим опытом и примерами из реальной жизни». — Тим Медин

«Тим — отличный инструктор SANS. Он хорошо осведомлен, и он сделал курс веселым и интересным.» — Томас Роджерс, Chevron

Он хорошо осведомлен, и он сделал курс веселым и интересным.» — Томас Роджерс, Chevron

Курсы по тестированию на проникновение — Тестирование на уязвимости

Перейти к содержимому

Используйте новейшие инструменты тестирования на проникновение и узнайте, как выявлять и устранять уязвимости. Изучите методологию тестирования на проникновение по мере прохождения наших курсов по тестированию безопасности и уязвимостей, специально предназначенных для администраторов сетей и приложений.

Учитесь на собственной временной шкале

Совершенствуйте свое мастерство

Будьте в курсе новых тенденций

Повышайте свои навыки тестирования на проникновение

Обучение тестированию на проникновение Pluralsight поможет вам понять, как приложения подвергаются атакам, чтобы вы могли научиться защищать их. Изучите фреймворки пентестинга, предварительное взаимодействие, следы и наиболее эффективные способы выявления слабых мест и уязвимостей сети.

Верхние пути тестирования на проникновение

Путь

Основы тестирования на проникновение с помощью Metasploit Framework

Путь

Сканирование веб-приложений с помощью OWASP ZAP

Лучшие курсы по тестированию на проникновение

Расширенный

Расширенный

Расширенный

Расширенный

Показать больше

Платформа технологических навыков

Pluralsight IQ

Проверка уровней навыков с помощью оценок, которые занимают не более 5 минут.

Каналы

Подбирайте контент Pluralsight и делитесь им, чтобы быстрее достигать целей обучения.

Практическое обучение

Практика и применение знаний быстрее в реальных сценариях с проектами и интерактивными курсами.

Тысячи курсов

Идите в ногу со временем благодаря углубленным курсам под руководством экспертов.

Что говорят наши клиенты

Планы и цены

Ежемесячно

Ежегодно

Сэкономьте не менее {{годовой-процент-сбережения}}%!

Стандартный

$29,00

в месяц

$299,00

в год

Библиотека основных курсов,

путей и оценок навыков.

Premium

49,00 $

в месяц

449,00 $

в год

Полная библиотека основных и расширенных курсов, экзаменов, проектов и интерактивных курсов.

Другие ресурсы по тестированию на проникновение

Учитесь у наших экспертов-авторов по тестированию на проникновение

Ресурсы и блоги

Задел на будущее

ваши навыки

С планом Pluralsight вы можете:

С 30-дневным пилотным планом 5:96

Готовы повысить уровень

всей своей команды?

10

Подписки

Нужно больше подписок? Свяжитесь с отделом продаж.

Данный принцип основан на доверии к группе пользователей, которые в праве изменять ресурс. Если данные поменяли неправильно, тестировщик должен определить сложность восстановления информации.

Данный принцип основан на доверии к группе пользователей, которые в праве изменять ресурс. Если данные поменяли неправильно, тестировщик должен определить сложность восстановления информации. Это позволяет вывести ресурс из строя, завладеть конфиденциальными данными;

Это позволяет вывести ресурс из строя, завладеть конфиденциальными данными;

Мы подробно расскажем о том, как создать инфраструктуру тестирования на проникновение, включающую все оборудование, программное обеспечение, сетевую инфраструктуру и инструменты, которые вам понадобятся для проведения качественных тестов на проникновение, с конкретными рекомендациями по низкой стоимости для вашего арсенала. Затем мы расскажем о том, как сформулировать объем пентеста и правила взаимодействия, которые настроят вас на успех, включая ролевую игру. Мы также углубимся в разведывательную часть теста на проникновение, охватив новейшие инструменты и методы.

Мы подробно расскажем о том, как создать инфраструктуру тестирования на проникновение, включающую все оборудование, программное обеспечение, сетевую инфраструктуру и инструменты, которые вам понадобятся для проведения качественных тестов на проникновение, с конкретными рекомендациями по низкой стоимости для вашего арсенала. Затем мы расскажем о том, как сформулировать объем пентеста и правила взаимодействия, которые настроят вас на успех, включая ролевую игру. Мы также углубимся в разведывательную часть теста на проникновение, охватив новейшие инструменты и методы. Мы расскажем о жизненно важных методах снижения ложноположительных результатов, чтобы вы могли сосредоточить свои выводы на значимых результатах и избежать ложных срабатываний. И мы рассмотрим лучшие способы безопасного и эффективного сканирования.

Мы расскажем о жизненно важных методах снижения ложноположительных результатов, чтобы вы могли сосредоточить свои выводы на значимых результатах и избежать ложных срабатываний. И мы рассмотрим лучшие способы безопасного и эффективного сканирования. для поиска уязвимостей и путей проникновения

для поиска уязвимостей и путей проникновения